Protezione e sicurezza si incontrano

Nel mondo dell’industria, in cui produzione e IT sono sempre più connessi, le sfide per la sicurezza informatica si evolvono di continuo. Ce ne parla Phoenix Contact, che supporta le aziende nella combinazione flessibile della tecnologia Safety e Security

La tecnologia di sicurezza installata sui macchinari e negli impianti sta acquisendo un ruolo sempre più importante durante l’intero ciclo di vita dell’applicazione. A causa della crescente interconnessione dei sistemi di automazione con il mondo IT, tuttavia, possono emergere scenari che richiedono un nuovo approccio, in special modo per le applicazioni di sicurezza. Poiché la produzione e l’IT sono sempre più connessi nell’Internet delle cose nell’ambito del progetto per il futuro Industry 4.0, anche le sfide in termini di sicurezza sono in crescita.

Sicurezza funzionale e informatica: gli effetti indiretti sul prodotto finale

La sicurezza funzionale si riferisce al componente di sicurezza di un sistema, che si basa sul corretto funzionamento del sistema (di controllo) relativo alla sicurezza, e su altre misure di riduzione del rischio. Se si verifica un guasto critico, il sistema di controllo avvia lo stato di sicurezza. I requisiti relativi alla qualità dei componenti di controllo importanti per la sicurezza sono descritti nella norma B EN ISO 13849, e nella serie IEC 61508/61511/62061. A seconda del livello di rischio, le corrispondenti misure di riduzione del rischio sono classificate in diversi livelli di sicurezza: Performance Level (PL) o Safety Integrity Level (SIL). Contrariamente alla sicurezza funzionale, quella informatica protegge i beni dagli effetti negativi causati da attacchi intenzionali o accidentali alla disponibilità, integrità e riservatezza dei loro dati. A questo scopo vengono utilizzate misure tecniche e/o organizzative preventive o reattive. Trascurare gli aspetti di sicurezza informatica (security) nell’ambito della protezione (safety) può avere, oltre agli effetti diretti sugli impianti di produzione, anche un effetto indiretto sul processo di produzione, e quindi sul prodotto finale. Nel caso di articoli farmaceutici o di componenti di sicurezza per l’industria automobilistica, si può facilmente comprendere l’impatto considerevole sul consumatore. La norma IEC 61511-1 richiede quindi una valutazione del rischio IT per i dispositivi di sicurezza nell’industria di processo. Se il gestore di un sistema di sicurezza TCP (Tecnologia di Controllo del Processo) ha effettuato la valutazione del rischio IT secondo la presente procedura NA di NAMUR, e ha implementato le misure individuate, dovrebbe aver valutato il proprio sistema di sicurezza TCP secondo gli attuali requisiti tecnologici, e quindi aver adempiuto al suo obbligo di diligenza.

I metodi degli aggressori per scovare le vulnerabilità evolvono di continuo

Sia nella sicurezza funzionale sia in quella degli accessi, è necessario prima di tutto valutare il rischio potenziale sulla base anche di un’analisi delle minacce informatiche. Questo rivela già una significativa differenza di approccio: mentre nell’ambito della valutazione dei rischi secondo la direttiva macchine, i costruttori incontrano rischi piuttosto statici come i pericoli meccanici o elettrici, l’esperto di sicurezza informatica si trova in un ambiente in continua evoluzione, dove gli aggressori utilizzano metodi sempre nuovi per cercare attivamente le relative vulnerabilità, che sono considerate errori sistematici nel campo della sicurezza funzionale. Il “fattore umano” esercita un’altra importante influenza. Nel campo della sicurezza delle macchine si parla di “uso improprio prevedibile”, quando ad esempio i dispositivi di protezione come gli interruttori delle porte vengono manipolati dal personale operativo. Nel caso di attacchi informatici su larga scala agli impianti industriali, d’altra parte, bisogna assumere un alto livello di energia criminale.

Un foglio di lavoro per valutare i rischi IT

Per salvaguardare il ciclo di vita del prodotto di sistemi o componenti legati alla sicurezza, i produttori, gli integratori di sistemi e i gestori sono tenuti ad applicare un sistema di gestione della qualità basato sulle esigenze in conformità alla norma IEC 61508, all’interno di un “Functional Safety Managements” (gestione della sicurezza funzionale). Nel mondo della sicurezza informatica, esiste una soluzione comparabile sotto forma di “Information Security Management” (gestione della sicurezza delle informazioni) secondo la norma ISO 27000.

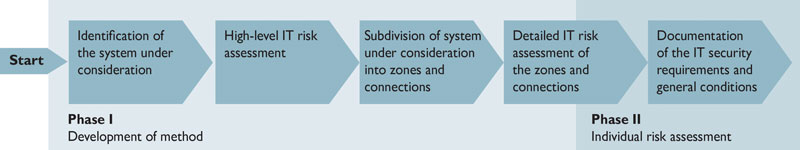

Un primo approccio pragmatico in questa direzione è offerto dal foglio di lavoro “Valutazione dei rischi IT di sistemi di sicurezza TCP”, pubblicato da NAMUR. La procedura di valutazione dei rischi IT descritta, basata sullo standard di sicurezza IEC 62443, costituisce la base per aumentare la resistenza del sistema di sicurezza TCP alle minacce IT. A questo scopo, i tre passaggi della fase 1 sono stati eseguiti in un’unica soluzione come esempio per un sistema che si trova tipicamente nelle aziende associate a NAMUR. Questo permette all’utente di verificare l’utilizzabilità della procedura per il sistema di sicurezza TCP che si sta valutando. Il quarto passaggio, la verifica dell’implementazione delle misure nonché la documentazione dei requisiti di sicurezza IT e delle condizioni limite, devono essere eseguiti individualmente per ciascun sistema di sicurezza TCP da valutare, e costituisce la fase II (Figura 1).

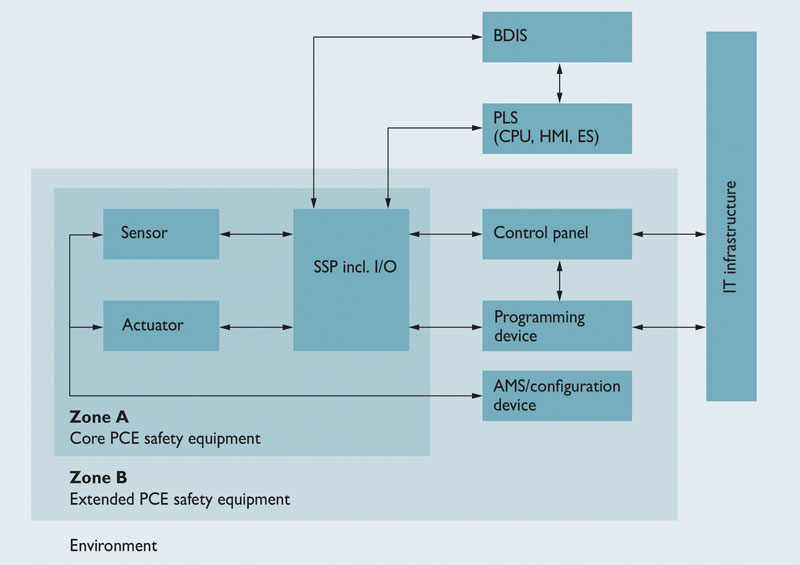

Dividere il sistema in tre aree per evitare ripercussioni ambientali

Dal punto di vista dell’hardware e del software, il sistema in esame può quindi essere diviso in tre aree. Il sistema di sicurezza TCP principale della zona A comprende il sistema di sicurezza TCP, come definito nella norma IEC 61511-1. Questo include il sistema logico, i moduli di ingresso e di uscita, compresi gli I/O remoti, così come gli attuatori e i sensori. Al sistema di sicurezza TCP esteso nella zona B vengono assegnati componenti che non sono necessari per l’esecuzione della funzione di sicurezza, ma che possono influenzare il comportamento del sistema di sicurezza TCP principale. Nell’area designata come ambiente si trovano componenti e sistemi né direttamente né indirettamente classificati nel sistema di sicurezza TCP, ma che possono essere collegati alla funzione di sicurezza. Queste possono essere richieste di reset, o la visualizzazione dello stato della funzione di sicurezza (Figura 2). L’obiettivo comune delle aree è quello di garantire che l’integrità funzionale del sistema di sicurezza non sia compromessa da ripercussioni ambientali.

Autore: Carsten Gregorius, Senior Specialist Safety nella divisione I/O and Networks, Phoenix Contact Electronics